Le 15 novembre dernier, une cyberattaque paralysait tous les ordinateurs du CHU Charles Nicolle de Rouen. Depuis, les experts parisiens mandatés sur place par l'ANSSI auraient identifié un logiciel de rançon déjà utilisé par un groupe cybercriminel très actif, peut-être basé en Russie.

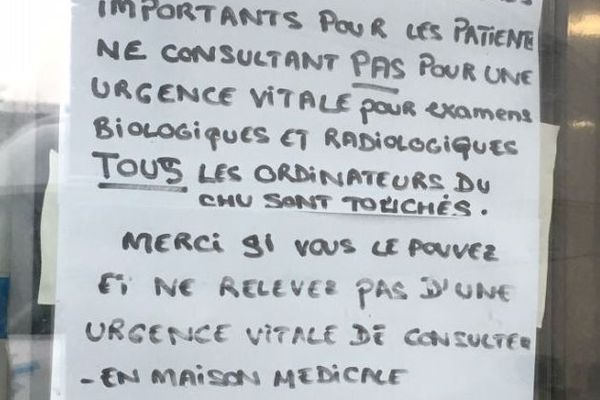

Les premiers bugs remontent au week-end du 16 novembre. Le CHU de Rouen se réveille alors avec des ordinateurs en panne, infectés par un virus informatique très virulent qui paralyse tout le système de l'hôpital.

La cyberattaque est fulgurante et elle est rapidement prise en charge par les experts de l'ANSSI, l'agence nationale de la sécurité des systèmes d'information, qui dépêchent sur place sept de leurs meilleurs élements pour mener l'enquête er réparer les dégats sur le réseau.

Une dizaine de jours plus tard, le virus a pu être identifié et on en sait un peu plus sur les cyberpirates.

Qui a fait le coup ?

Selon Guillaume Poupard, directeur général de l'ANSSI, qui s'exprimait tout récemment sur les ondes de France Culture, "le logiciel qui s'est répandu en bloquant tout le système est bien un logiciel de rançonnage, un virus spécialement conçus à des fins criminelles. On a affaire à des attaquants dont le but est de mettre la pression sur des cibles de plus en plus grosses comme des institutions, des grands groupes ou des structures d'état pour se faire payer des sommes considérables en cryptomonnaies. "

Cette arnaque est désormais bien connue et, dans le cas du CHU, elle pourrait être due à un outil technique en pleine expansion mondiale, un rançongiciel appelé "Clop".

Le 22 novembre dernier, l'ANSSI indiquait avoir repéré récemment plusieurs attaques impliquant le déploiement de "Clop" sur de nombreux systèmes d'information en France.

Le blocage des postes d'ordinateurs, via le chiffrement des documents, "est précédé par des actions de propagande manuelle réalisées par l'attaquant au sein du réseau victime". En clair, par l'envoi de mail infectés à des messageries.

Et là, toujours selon le directeur de l'ANSSI, "il n'y a pas vraiment de fautes individuelles du personnel mais simplement des erreurs d'appréciations. Le développement numérique dans ce type de structures de santé s'est souvent fait de manière un peu naive, sans procédure de sécurité adaptée; Cela concerne tout le monde."

En réalité, une vaste campagne d'hameçonnage s'est déroulée autour du 16 octobre 2019. Elle serait liée au groupe cybercriminel TA 505, qui une fois son logiciel malveillant installé, décide de l'activer.

Souvent en début ou veille de week-end, quand les services informatiques sont en effectif minimum. Comme au CHU de Rouen.

Pour plus d'infos :

D'après l'ANSSI, le groupe TA505 est "un groupe cybercriminel actif depuis 2014, ciblant proncipalement la finance et des entités gouvernementales, mais aussi et c'est nouveau depuis 2019, des structures dans les secteurs de la recherche, de l'énergie et de la santé".

A son actif, déjà 9 campagnes d'attaques cette année, dans le monde entier.

Ce qui conduit désormais les cybergendarmes à s'interroger sur la véritable structure de ce groupe qui pourrait rassembler plusieurs sous groupes, très attentifs à laisser le moins de traces possibles de leur passage.

Seule certitude des experts pour l'instant : des preuves de leur conversations en russe auraient été découvertes. Mais l'enquête pour les retrouver risque d'être longue.

Pour en savoir plus, écoutez l'interview de Guillaume Poupard, directeur général de l'ANSSI, sur l'antenne de France Culture le 24 novembre dernier. Il évoque l'attaque au CHU de Rouen au bout de 58 minutes et 26 secondes.